Wielki rdzeń z płaszcza Ziemi zdradzi wiele tajemnic z przeszłości naszej planety

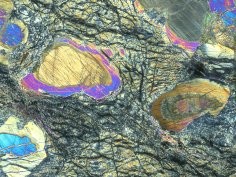

13 sierpnia 2024, 11:25Członkowie Ekspedycji 399 „Building Blocks of Life, Atlantis Massif” wydobyli rekordowo długi, 1286-metrowy rdzeń z płaszcza Ziemi. Odwiert został wykonany za pomocą statku JOIDES Resolution na Grzbiecie Śródatlantyckim. Na tym najdłuższym grzbiecie śródoceaniczym na Ziemi skały z płaszcza znajdują się blisko powierzchni. Mimo więc trudności w wykonywaniu odwiertów pod powierzchnią oceanu, pierwsze próby podjęto już w latach 60. XX wieku.

Nuda matką wynalazku? Zagadkowe zachowanie kapucynek pokazuje, jak są do nas podobne

20 maja 2025, 10:24Na wyspie Jicarón u wybrzeży Panamy żyje społeczność małp o niezwykłej kulturze. Zamieszkujące ją kapucynki z gatunku Cebus imitator są znane, między innymi, z używania kamiennych narzędzi. Naukowcy monitorujący małpy z Jicarón poinformowali właśnie o zaobserwowaniu zdumiewającego zjawiska, którego nie potrafią wyjaśnić. Wydaje się, że młodociany samiec zapoczątkował – nieobserwowany nigdzie wcześniej – zwyczaj porywania i noszenia młodych innego gatunku.

Przetworzone mięso powoduje raka żołądka

3 sierpnia 2006, 10:20Jedzenie przetworzonego mięsa, np. bekonu, kiełbas i wędzonej szynki, zwiększa ryzyko nowotworu żołądka, uważają szwedzcy naukowcy.

Dokładniejszy katalog kosmosu

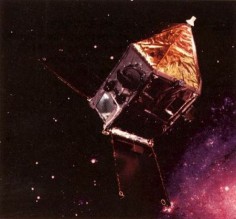

4 października 2007, 13:26Dr Floor van Leeuwen, astronom z Cambridge, przez 10 lat pracował nad aktualizacją danych zebranych w latach 90. przez satelitę Hipparcos. W ten sposób powstał najdokładniejszy katalog odległości dzielących nas od ponad 100 tysięcy gwiazd.

Genetyczny paradoks w raku jelita grubego

4 czerwca 2008, 00:07Amerykańscy badacze dowiedli, że wraz z częstotliwością zachorowań na raka jelita grubego w rodzinie, rośnie także... szansa skutecznego wyleczenia pacjentów. Na razie nie są znane przyczyny tego genetycznego paradoksu.

Fotomłot na przemytników

6 października 2008, 10:24Przy odprawie przemytników kontrolują ludzie, psy i skanery bagażu. Teraz będzie im jeszcze trudniej, ponieważ do gry wkracza elektroniczny wykrywacz winy w wyrazie twarzy. System komputerowy będzie analizował ruchy oczu, zmiany w wielkości źrenicy, a także w przepływie krwi oraz temperaturze.

Toksyczny seks

22 lutego 2009, 22:04Stosunek płciowy to dla organizmu nie lada wysiłek, zaś jego wpływ na fizjologię wykracza daleko poza funkcjonowanie układu rozrodczego. Jak pokazują badania przeprowadzone przez szwedzkich naukowców, muszki owocowe reagują na kontakt seksualny jak na... zatrucie.

Analiza bez rozszyfrowywania

26 czerwca 2009, 10:43Specjaliści z IBM-a rozwiązali problem matematyczny, z którym naukowcy borykali się od czasu wynalezienia przed kilkudziesięciu laty publicznych kluczy szyfrujących. Technika nazwana "homomorfizmem prywatności" lub też "pełnym szyfrowaniem homomorficznym" umożliwia przeprowadzenie szczegółowej analizy zaszyfrowanych danych bez konieczności ich odszyfrowywania.

Jak badać, by wiedzieć więcej?

19 listopada 2009, 00:16Analiza wyników badań przeprowadzonych na ponad 300 tys. pacjentów dostarcza ważnych i interesujących danych na temat wiarygodności podstawowych metod oceny ryzyka chorób układu krążenia.

Jedzenie w nocy grozi utratą zębów

2 czerwca 2010, 11:23Jedzenie w nocy może poważnie uszkadzać zęby. Analiza dokumentacji medycznej 2.217 Duńczyków ujawniła, że zwiększa ono ryzyko utraty zębów i to bez względu na rodzaj przekąski.